Security - ZT-Gelber

Hauptmenü:

Dienstleistungen

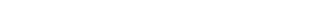

Security

IT Sicherheit ist heutzutage die fundamentale Anforderung an den öffentlichen Bereich, der Wirtschaft aber auch des Einzelnen. Es gibt de facto keine Organisation bzw. Unternehmen, die es sich leisten können nicht mit dem Internet verbunden zu sein.

Um hier wirtschaftlich und effizient arbeiten zu können, ist es wichtig, Risiken zu vermeiden und weitestgehend zu minimieren. Die von uns erstellten umfassenden Konzepte schaffen für Sie den entsprechenden Rahmen.

Zusammen mit unseren Partnern verifizieren wir die Umsetzung von Richtlinien und Vorgaben und prüfen ihre Sicherheitsprodukte wie Firewalls, Intrusion Detection und Intrusion Prevention Systeme, starke Authentifizierung, Verschlüsselung, Backup, Logfilekonsolidierung und -auswertung und andere technische Lösungen.

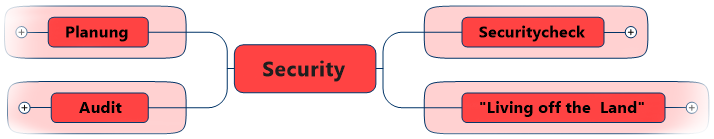

Planung

Bedrohungsszenarien

Wir identifizieren auf Grund unserer Erfahrung und zusammen mit Ihnen die potentiellen Bedrohungsszenarien von außen und entwickeln einen abgestimmten Maßnahmenkatalog.

Risiko Analyse / Bewertung

In einem gesamtheitlichen Ansatz werden alle IT-Bereiche sowohl von außen als auch von innen in einer Risiko Analyse unterworfen und anschließend bewertet.

Security Policy

Wir planen / prüfen / erweitern ihre Security Policy und bringen sie auf den Stand der Technik.

Security Management Prozess

Wir designen für sie angemessene technische und organisatorische Maßnahmen, mit denen sichergestellt werden kann, dass alle Daten, Informationen und IT-Services ihres Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind.

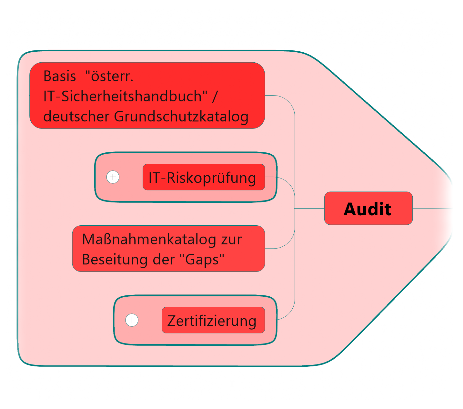

Audit:

IT-Sicherheitshandbuch-BSI Grundschutz

Wir empfehlen ein Security Audit nach dem österr. IT-Sicherheitshandbuc:h oder nach dem BSI Grundschutz durchzuführen, da die Ergebnisse / Maßnahmen direkt zuordenbar und praktikabel umsetzbar sind.

IT-Riskoprüfung

Durch Penetrationstests, Prüfung von internen IT-Sicherheitslücken und des IT-Personals werden die IT-Risken gesamtheitlich betrachtet.

GAP Maßnahmenkatalog

Die im Zuge der vorliegenden Prüfschritte gefundenen Schwachstellen werden in einem Maßnahmenkatalog zusammengefasst.

Zertifizierung

Ein erfolgreiches Audit wird durch ein Zertifikat / öffentliche Urkunde bestätigt.